실습

IP,DHCP,NAT,RIPv2 설정부터 해줍니다.

R1)

conf t

int g1/0

ip add dhcp

ip nat outside

no sh

int f2/0

ip add 1.1.14.1 255.255.255.0

ip nat inside

no sh

int f2/1

ip add 1.1.12.1 255.255.255.0

ip nat inside

no sh

int g0/0

ip add 1.1.13.1 255.255.255.0

ip nat inside

no sh

router rip

ver 2

no auto

net 1.0.0.0

net 192.168.0.0

default-information originate

exit

access-list 1 permit any

ip nat inside source list 1 interface gigabitEthernet 1/0 overload

R2)

conf t

int f2/1

ip add 1.1.12.2 255.255.255.0

no sh

int f2/0

ip add 1.1.25.2 255.255.255.0

no sh

router rip

ver 2

no auto

net 1.0.0.0

R3)

conf t

int g0/0

ip add 1.1.13.3 255.255.255.0

no sh

int g1/0

ip add 1.1.35.3 255.255.255.0

no sh

router rip

ver 2

no auto

net 1.0.0.0

R4)

conf t

int f2/0

ip add 1.1.14.4 255.255.255.0

no sh

int f2/1

ip add 1.1.45.4 255.255.255.0

no sh

router rip

ver 2

no auto

net 1.0.0.0

R5)

conf t

int f2/0

ip add 1.1.25.5 255.255.255.0

no sh

int g1/0

ip add 1.1.35.5 255.255.255.0

no sh

int f2/1

ip add 1.1.45.5 255.255.255.0

no sh

int lo 0

ip add 10.0.0.1 255.0.0.0

int lo 1

ip add 172.16.0.1 255.255.0.0

int lo 2

ip add 172.17.0.1 255.255.0.0

int lo 3

ip add 192.168.0.1 255.255.255.0

int lo 4

ip add 192.168.1.1 255.255.255.0

int lo 5

ip add 192.168.2.1 255.255.255.0

router rip

ver 2

no auto

net 1.0.0.0

net 10.0.0.0

net 172.16.0.0

net 172.17.0.0

net 192.168.0.0

net 192.168.1.0

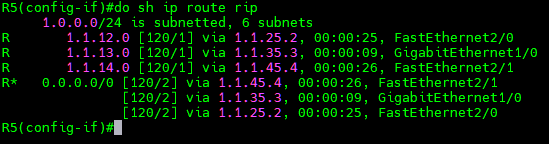

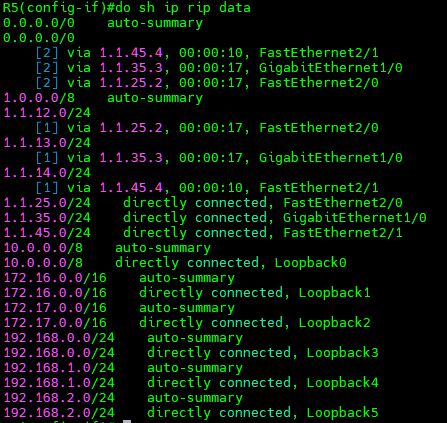

net 192.168.2.0라우팅 테이블 목록

위와같이 설정을 마쳐주면 외부로 통신이 모두 가능한 것을 알 수 있다.

IP설정과 NAT,RIPv2 설정을 끝내고 R5에서 외부로 핑까지 나가는 것을 볼 수 있다.

1. ACL(Access-list)

먼저 ACL을 이용해 ACL사용법을 익혀보자.

ACL는

라우팅 업데이트 정보를 차단해서, 해당 네트워크의 경로 정보를 갖지 못하게 ,

즉 트래픽을 전달불가상태로 만들 수 있고

특정 네트워크 정보를 선택적으로 공유할 수 있게 네트워크 필터링을 지원한다.

순서는

1. 송신 혹은 수신을 원하는 네트워크를 액세스 리스트로 정의.

2. 송신 혹은 수신방향 선택 적용.

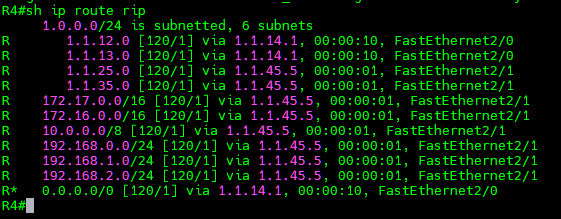

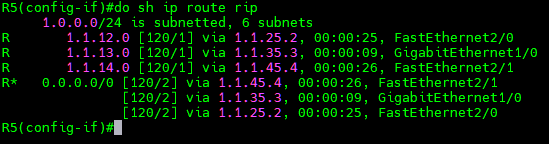

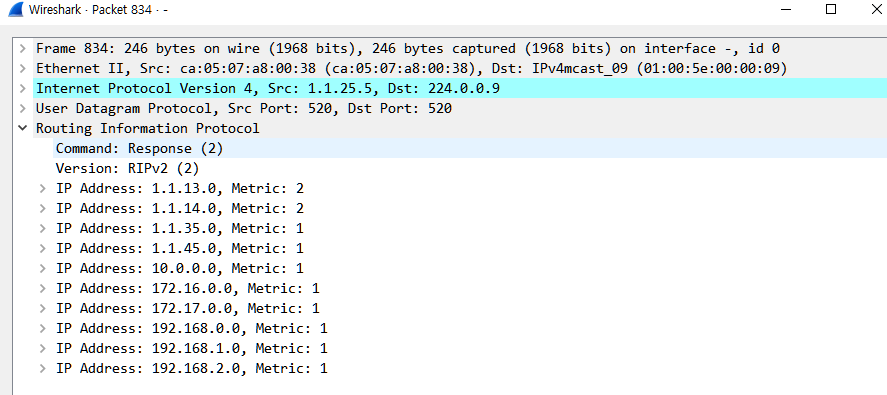

차단 전 Wireshark, RIP database , sh ip route rip 정보를 먼저 확인하고,

차단 후 Wireshark, RIP database , sh ip route rip 정보를 비교해보자.

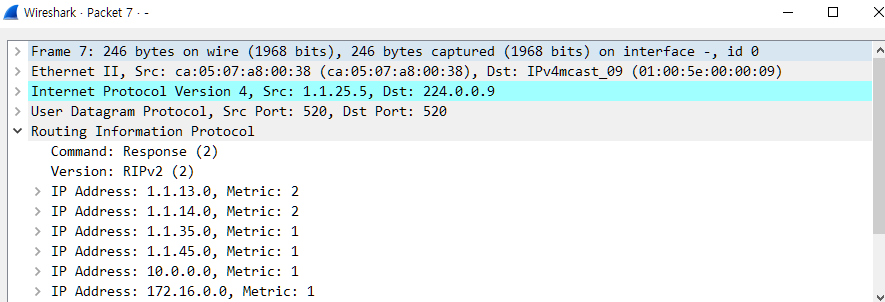

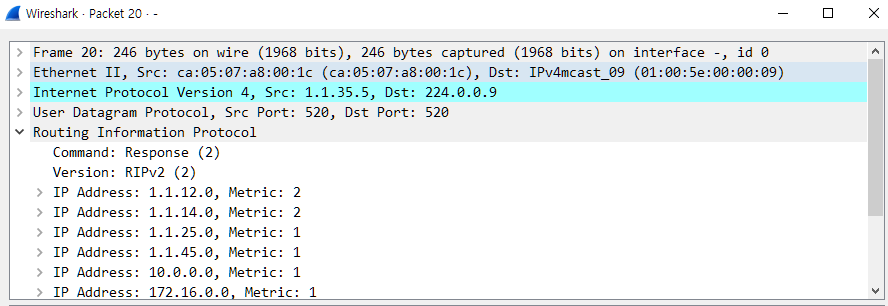

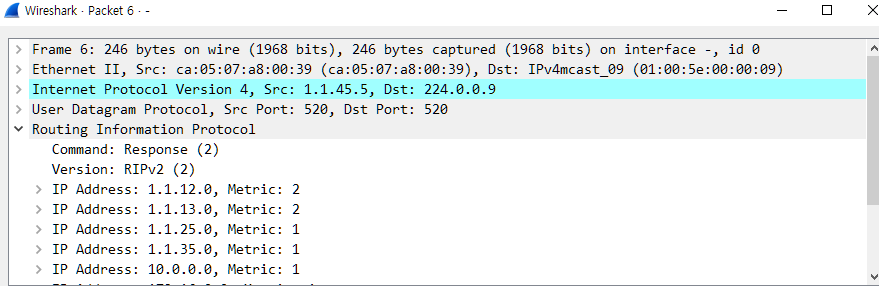

차단 전 R5에서 보내는 RIP패킷 ( 10.0.0.0 네트워크대역을 방송하는것을 볼 수 있음 )

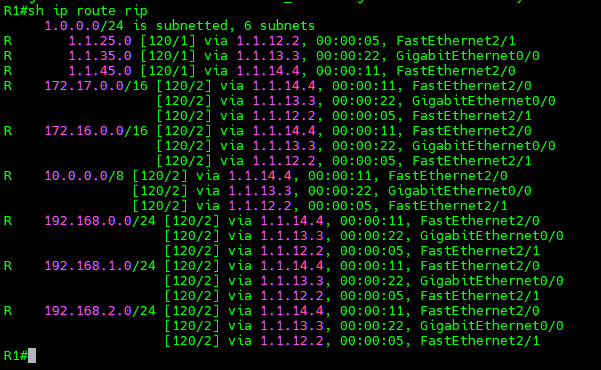

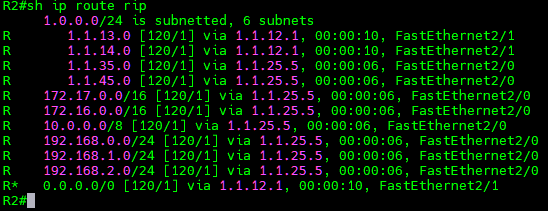

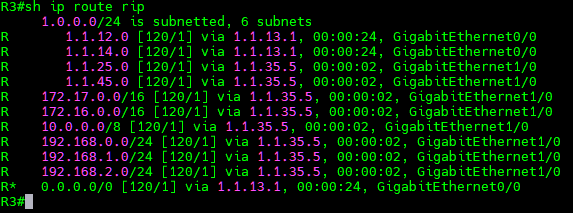

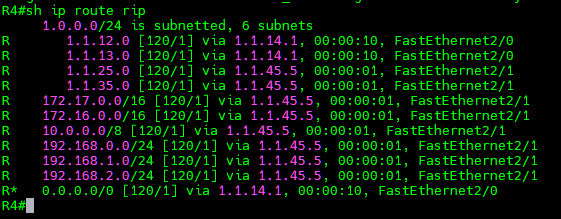

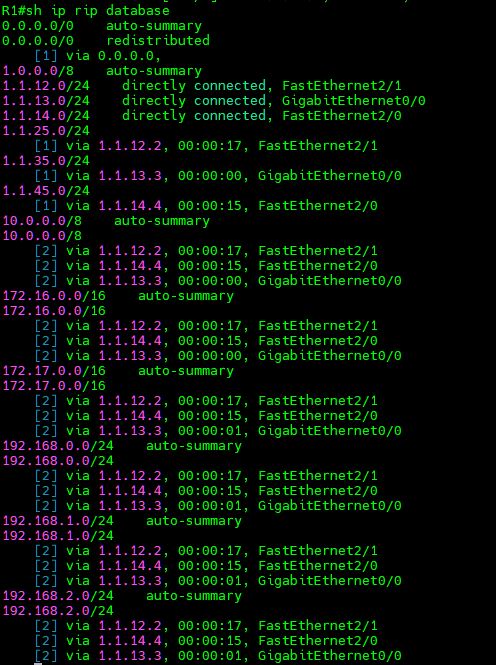

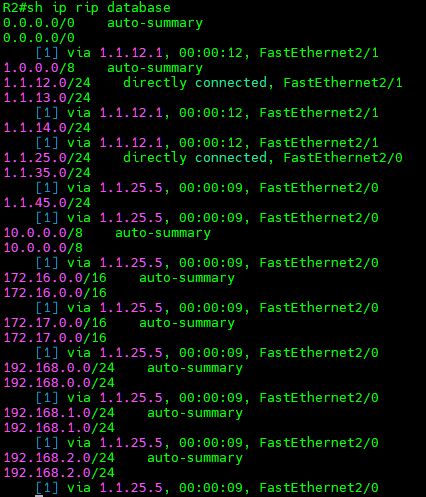

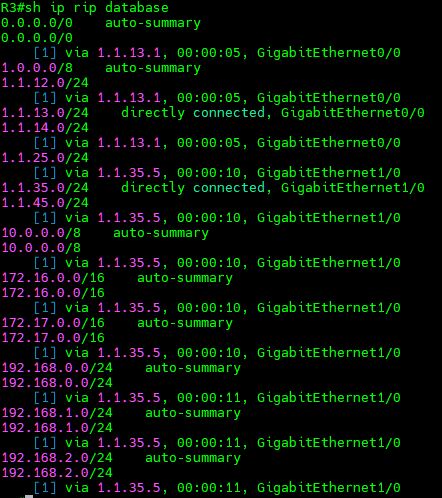

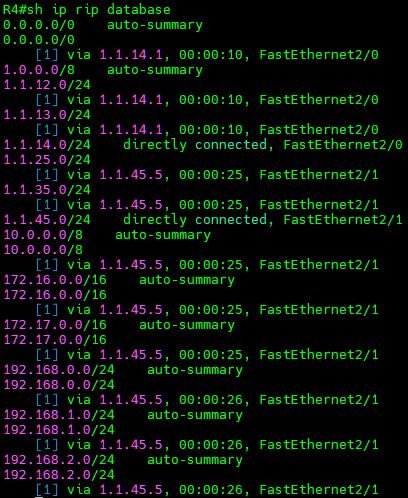

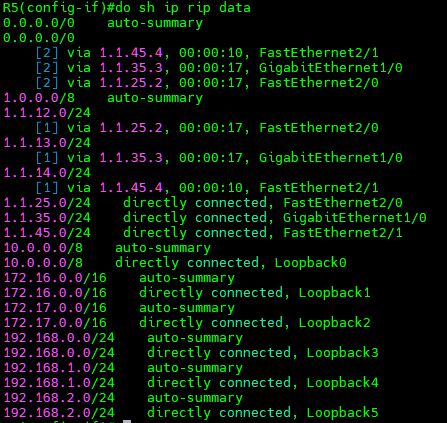

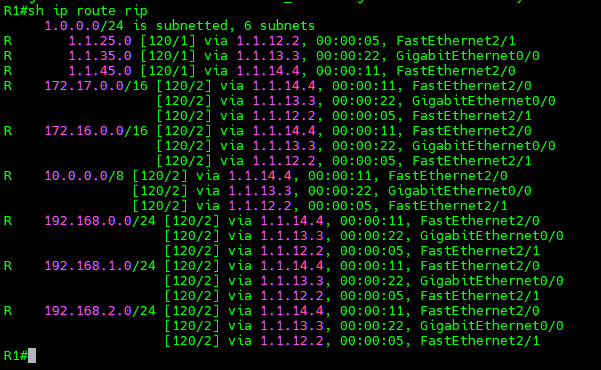

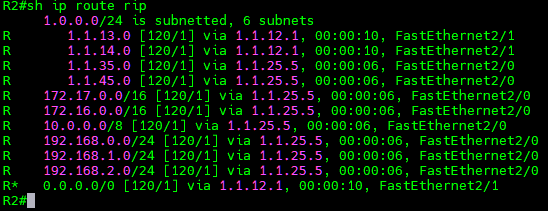

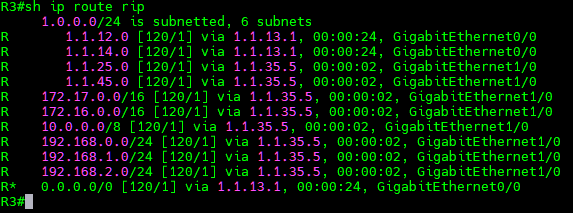

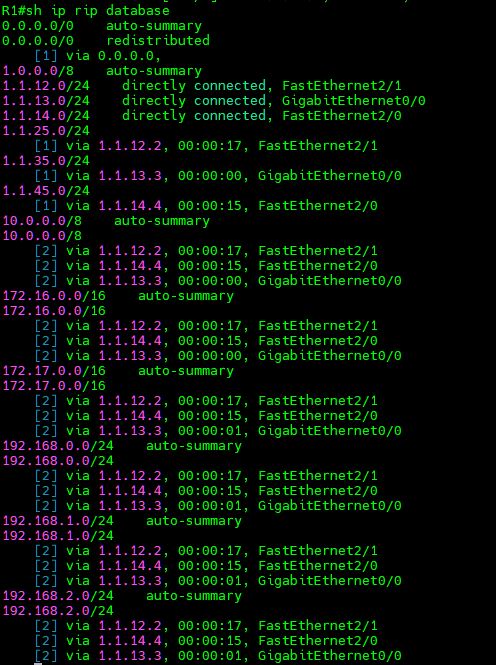

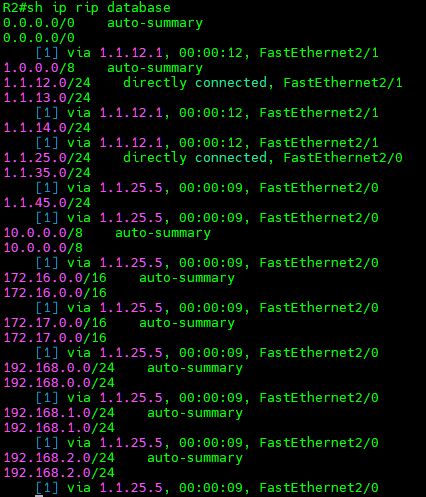

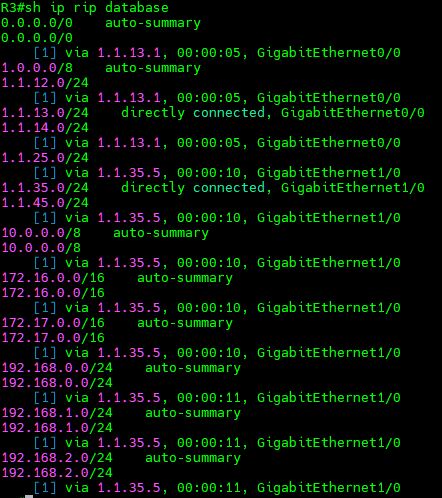

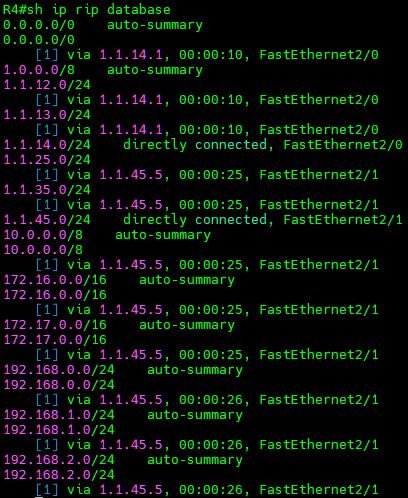

R1~5의 RIP database

라우팅테이블

R5 Loopback 정보 중 10.0.0.0 대역대를 나가지 못하게 ACL로 설정해보려고 한다.

R5)

conf t

access-list 1 deny 10.0.0.0 0.255.255.255 // 10.0.0.0 /8대역대 차단설정

access-list 1 permit any // 나머지 허용

router rip

distribute-list 1 out g1/0 //액세스리스트 1번을 참조하여 나가는 포트에 적용

distribute-list 1 out f2/0

distribute-list 1 out f2/1

위와같이 설정해준다

확인을 위해 라우팅테이블을 클리어(초기화)시키고 다시 라우팅테이블 확인.

다른 라우터들의 확인은 생략.

R2,3,4-R5의 패킷분석시 10.0.0.0 대역대가 없어진 것을 볼 수 있다.

마지막으로 R1의 RIP database 확인

나머지 R2,3,4의 database도 사라진 것을 볼 수 있다.

1-2. ACL를 문자로 정의하여 설정해보기

이번엔 172.16.0.0 /16 , 192.168.0.0 /24 대역대를 차단 설정해보자

위에선 아웃바운드 설정을 해주었으니 이번엔 인바운드로 R2,3,4에서 설정 해 보았다.

먼저 위에서 설정해두었던 10.0.0.0 대역대의 설정을 풀어주었다.

R2,3,4)

conf t

ip access-list standard RIP_ACL

10 deny 172.16.0.0 0.0.255.255

20 deny 192.168.0.0 0.0.0.255

30 permit any

R2)

conf t

router rip

distribute-list RIP_ACL in f2/0

R3)

conf t

router rip

distribute-list RIP_ACL in g1/0

R4)

conf t

router rip

distribute-list RIP_ACL in f2/1

R2~4까지 라우팅 테이블에서 사라진 것을 확인 할 수 있었다.

* 만약 확인이 안됬다면 R1에서 남아있는 테이블을 뿌려준것일 수 있음.

이땐 R1에서 " clear ip route * " 명령어를 입력해 주면 된다.

2.Offset-list

물리적으로 연결되어있는 홉카운트가 똑같아서 경로 전부를 이용하는 것을 볼 수 있다.

R5의 RIP 데이터베이스를 확인해보자

설정전의 R1~R5의 RIP database

위와같이 홉카운트가 같은것을 볼 수 있다.

RIP는 홉 카운트만을 이용하여 최적의 경로를 결정, 때문에 관리자의 라우팅 정책이 필요하다.

이를위해, ACL과Offsetlist를 이용하여 가장빠른라인인 GigabitEthenet을 이용하여

통신을 하게끔 메트릭 값을 증가시킬 수 있다.

192.168.1.0과 192.168.2.0 대역대의 홉카운트를 늘려서 giga이더넷으로 통신하게끔 설정해보자

먼저, R1,R5에서 확인해본 홉카운트

R5(config)#ip access-list standard OFFSET_RIP

R5(config-std-nacl)#permit 192.168.1.0 0.0.0.255

R5(config-std-nacl)#permit 192.168.2.0 0.0.0.255

R5(config-std-nacl)#deny any

R5(config-std-nacl)#exi

R5(config)#router rip

R5(config-router)#offset-list OFFSET_RIP in 10 f2/0

R5(config-router)#offset-list OFFSET_RIP in 10 f2/1

R5(config-router)#offset-list OFFSET_RIP out 10 f2/0

R5(config-router)#offset-list OFFSET_RIP out 10 f2/1

//위와같은 상황이면 나가는것만 막아줘도 상관이없다.

offsetlist에서 ACL을 이용할때, ACL를 리스트작성하듯 이용하는 것을 볼 수 있었다.그후 라우팅테이블을 모두 clear시킨 후 R1에서 데이터베이스와 라우팅테이블의 확인결과

위와같이 192.168.1.0과 2.0 대역대에서 FastEthernet의 테이블이 사라진 것을 볼 수 있다.

Wireshark를 이용하여 패킷분석을 해보자.

메트릭(홉카운트) 결과가 늘어난 것을 볼 수 있었다.

2-2. 액세스리스트 없이 수신방향의 홉카운트를 늘려보기

남아있는 10.0.0.0 대역과 172.17.0.0 대역은 액세스리스트 없이, FE2/0과 2/1의 수신방향인 R2,R4에서

offset-list를 이용하여 홉카운트를 늘려 Giga쪽인 R3에서만 R1이 받아 올 수 있게 설정해보자

R2)

router rip

offset-list 0 in 10 f2/0

R4)

router rip

offset-list 0 in 10 f2/1

위와같이 설정된 포트의 홉카운트가 늘어나서, 라우팅테이블과 데이터베이스에서 사라진거 볼 수 있다.

'Network > 기초' 카테고리의 다른 글

| VTP, DTP (0) | 2023.10.23 |

|---|---|

| VPN - IPSec(ISAKMP) (0) | 2023.10.12 |

| 네트워크 기초 (1) frame relay와 EIGRP (0) | 2023.08.09 |

| 네트워크 기초(0) (0) | 2023.07.14 |